2021年5月5日公開

サイバーリスクとは?サイバー攻撃から企業を守る5つの手法を徹底解説

「サイバーリスクにはどのようなものがあるの」

「サイバー攻撃を受けたらどうなる」

私達の日常生活で使うSNS・スケジュール管理、ビジネスで使う事務機能、在庫・流通管理、決済処理などあらゆる場面でITが活用されています。そんな社会の中でSNSのなりすましや個人情報が流出など、サイバー攻撃の被害のニュースをよく見ますよね。インターネット環境の成熟やネットワークに接続する機器の増加など、ICTに依存する社会においてサイバーリスクは増加しています。

あらゆる組織・企業がサイバー攻撃のターゲットになってしまう現代では、サイバーリスク管理は避けて通れない課題です。この記事では、下記の項目を中心にサイバー攻撃を分析してサイバーリスクを解説します。

・サイバー攻撃の種類

・サイバーリスク事例

・サイバーリスク対策

サイバー攻撃を受けた場合は企業経営にも大きな被害をもたらします。サイバー攻撃をさける手段はありませんが、リテラシーを高めることでサイバーリスクを低くすることは可能です。そのためには、サイバー攻撃を認識して備えておくことが大切です。サイバーリスクの対策構築の参考にして下さい。

目次

サイバーリスクとは

サイバーリスクとは何か、なぜ起こるのか、何がターゲットになってしまうのか。サイバーリスクを取り巻くネットワーク環境とあわせて見ていきましょう。

サイバーリスクとはどんなものか

サイバーリスクとは、サイバー攻撃やITシステムの障害に起因する、企業や組織の経済的損失、混乱、または社会的信頼低下のリスクのことです。

サイバー攻撃とは、PCやモバイル端末、IoT機器にクラウドなどのコンピューターシステムに、ネットワークを通じてシステム破壊や、機能停止に個人情報窃取、データ改ざんなどを行うことです。そのターゲットは国家・企業・組織・個人または無差別です。つまりあらゆる組織・企業・団体がそのターゲットとなりえます。更にその手口や目的が高度になって複雑化しています。

このようにITに対する依存度が高くなるにつれて、サイバーリスクも高まっています。

サイバーリスクとIT環境

IT環境が整備されてネットワークが安定かつ、高速化により大量のデータを時短で低遅延でやりとりできるなどITシステムは高度になり複雑化しています。IoTの発展によりネットワークにつながるデバイスが増加するとともに、扱うデータが増加していますが、保護されていないデータのやりとりも増えています。

こうした環境の中でトレンドマイクロによる調査によれば、何かしらのサイバーリスクに起因した被害を経験した国内法人組織は、調査対象1,086名(件)のうち43.8%ありました。

2019年4月~2020年3月の1年間に何かしらのサイバーリスクに遭遇した国内法人組織は、約80%です。

サイバー攻撃対応にかかった費用から原因究明のための調査費用、改善策の導入、損害賠償といった事後対応を含めた年間平均被害額は約1億4800万円という調査結果がでています。

参考:トレンドマイクロ「法人組織のセキュリティ動向調査 2020年版を発表」

サイバー攻撃によって1億円以上のダメージを受けた企業が15%あり、経営に深刻なダメージを与えるケースもあります。トレンドマイクロによる調査から、下記のことがわかります。

・IT依存度の高さによって被害が深刻化していること

またスマートワークに推進によるテレワークやリモートワークの導入にもサイバーリスクがあります。そこでもセキュリテイ対策が求められます。

サイバー攻撃の主な方法

さまざまなサイバー攻撃の方法があります。具体的に説明します。

マルウェア

マルウェアは、「malicious(マリシャス)=悪意のある」と「software=ソフトウエア」を合わせた造語です。

マルウェアを使ってサイバー攻撃を構築する事例が多数あります。マルウェアとはスパイウエア、ランサムウエア、ウイルス、ワームなど有害な動作をする悪意のあるソフトウエアの総称です。例えば、メールの添付ファイルを開くとネットワークを通じて侵入します。そして侵入したマルウェアは次のことを実行します。

・有害なソフトウェアを勝手にインストール

・PC内からデータを抜き出す

・システムを動作不能にする

マルウェアが、正当なソフトウェアパッケージに埋め込まれるパターンもあります。マルウェアには次の例があります。

ワーム

ワームは、ネットワークを介してコンピューターに伝染する悪意のあるマルウェアです。

ワーム自身が複製することで増殖するのが特徴で、システムのリソースを消耗させてコンピューターやネットワークの速度を低下させることがあります。多くのワームは、拡散するためだけに作成されていますが、一部のワームには損害を与えるコードを持つタイプがあります。

これらはファイルを勝手に削除したり、他の悪意あるアプリを挿入するためのバックドアをインストールするものもあります。こうしてワームに感染したPCを乗っ取ることが可能になります。

トロイの木馬

コンピューターへの侵入方法がギリシャ神話のトロイ戦争の話に似ていることから、トロイの木馬と呼ばれるマルウェアです。

一見、無害なプログラムに偽装されたファイルでインストール後、何かしらをトリガーとして悪意のあるプログラムを発動する仕組みです。トロイの木馬が発動すると、下記のような被害をもたらします。

・ウェブカメラを制御して、被害者のPCを監視

・ウイルスをコンピュータに送る

・データ改ざんや情報を盗む

自己増殖機能がなく攻撃者は信頼できる送信者をよそおって、トロイの木馬を送ってインストールさせようとします。

バックドア

バックドアとは「裏口」の意味です。あらかじめ仕込んだマルウエアが、システムにアクセスするための通常の認証手順を無効にして、本来許可すべきではない通信や操作を受け入れてしまう「裏口」を作り出すサイバー攻撃です。

バックドア攻撃が成功するとリモートアクセスが可能となり、下記のような被害をもたらします。

・ウェブサイト改ざん

・サーバーの乗っ取り

・DDoS攻撃

・水飲み場型攻撃

トロイの木馬によってバックドアを開かれたり、開発段階で設置されたバックドアがミスで放置されたり、悪意ある開発者によりバックドアが隠蔽されていたケースもあります。

ランサムウェア

ランサムウェアとはコンピューターに感染し、アクセスを制限したりデータベースを暗号化するマルウェアです。

ランサムウェアで攻撃、コンピューターやデータベースを人質にして、機能やデータの復旧のために被害者に身代金を請求する手口です。メールや不正なリンクを介してコンピューターに感染します。

例えば、被害者の使用するコンピューターがランサムウェアに感染すると動かなくなったり、延々とポップアップメッセージがでたりします。その問題を解決するためにオンラインでの支払いが必要であるという表示がでてくる例もあります。

世界のランサムウェアの損害コストは、2015年の3億2500万ドルから、2021年までに200億ドルに達すると予測されています。Cybersecurity Venturesは、企業が2021年までに11秒ごとにランサムウェア攻撃の犠牲になると予想しています。

フィッシング

フィッシングとは信頼できる送信元になりすまし悪意あるクローンサイトへ誘導する、またはマルウェアの入ったファイルの入ったメールを送り情報を抜き取ろうとするサイバー攻撃です。

例えば、銀行や誰もが知るECサイトになりすまして悪意あるサイトに誘導して、クレジットカード番号、社会保障番号やWebサイトのログイン資格など、個人情報や機密情報を盗みます。

攻撃者は大勢の人々を標的にし、標的の多くがその銀行またはWebサイトを使用するため、信頼できる送信元かと勘違いしてしまいます。フィッシング攻撃が成功した場合、銀行口座からお金を引き出したり被害者のクレジットカードで買い物をするなど、攻撃者は盗んだ情報を自身の利益のために使用されます。

SQLインジェクション

SQLとはデータベースにアクセスするためのコンピューター言語のことです。「Injection(インジェクション)=注入」です。SQLインジェクションとは、Webサイトの入力フォームに不正な内容のSQL文を入力して不正なSQL文の命令を実行することをいいます。

攻撃者はセキュリテイが十分ではないWebサイトの入力フォームに、不正なデータベース言語(SQL)を入力してWebサイトのデータベースに不正侵入します。SQLインジェクション攻撃が成功すると機密データやプライベートデータの読み取り、データの書き換え、削除、管理者権限同様の操作の実行、オペレーティングシステムへのコマンドの送信可能です。

ゼロデイ攻撃

ゼロデイ攻撃とは、パッチ(修正プログラム)が適用されていない、または公開されていない脆弱性をターゲットにするサイバー攻撃です。

ソフトウェアのセキュリティに脆弱性(セキュリテイホール)が見つかると、ソフトウェア提供会社やセキュリテイ会社はネットワークを通じて修正プログラムを配布します。ユーザーがその修正プログラムをインストールすることでセキュリテイホールを解消する仕組みです。

脆弱性が発見されてから修正プログラムが適用するまでの期間に、セキュリテイホールに攻撃を仕掛けるのがゼロデイ攻撃です。特定のサイトの閲覧やファイルのダウンロードをしないことでゼロデイ攻撃を防止できます。そのためソフトウェア提供会社はセキュリテイの欠陥を公表して、注意喚起を促すことがあります。

DoS ・ DDoS 攻撃

DoS攻撃とは、ネットワークを通じて、ターゲットのWebサイトにサーバーの処理能力以上のリクエストや、大量のデータを送り過剰な負荷をかけます。その結果Webサイトが正常な動作をできないようにしようとするサイバー攻撃です。

DDoS 攻撃は複数(場合によっては数十万規模)の無防備なマルウエアに感染したゾンビPCを使って、DoS攻撃を仕掛けます。

例えば、銀行のサイトにDoS攻撃を仕掛けWebサイトをダウンさせ、顧客にフィッシングメールを送り悪意ある偽のサイトに誘導して情報を抜き取るケースがあります。

これらの脅威を組み合わせたサイバー攻撃は巧妙になって顕在化しにくく、高度化していてその被害規模も増加しています。

参考:トレンドマイクロ「法人組織のセキュリティ動向調査 2020年版を発表」

サイバーリスク事例

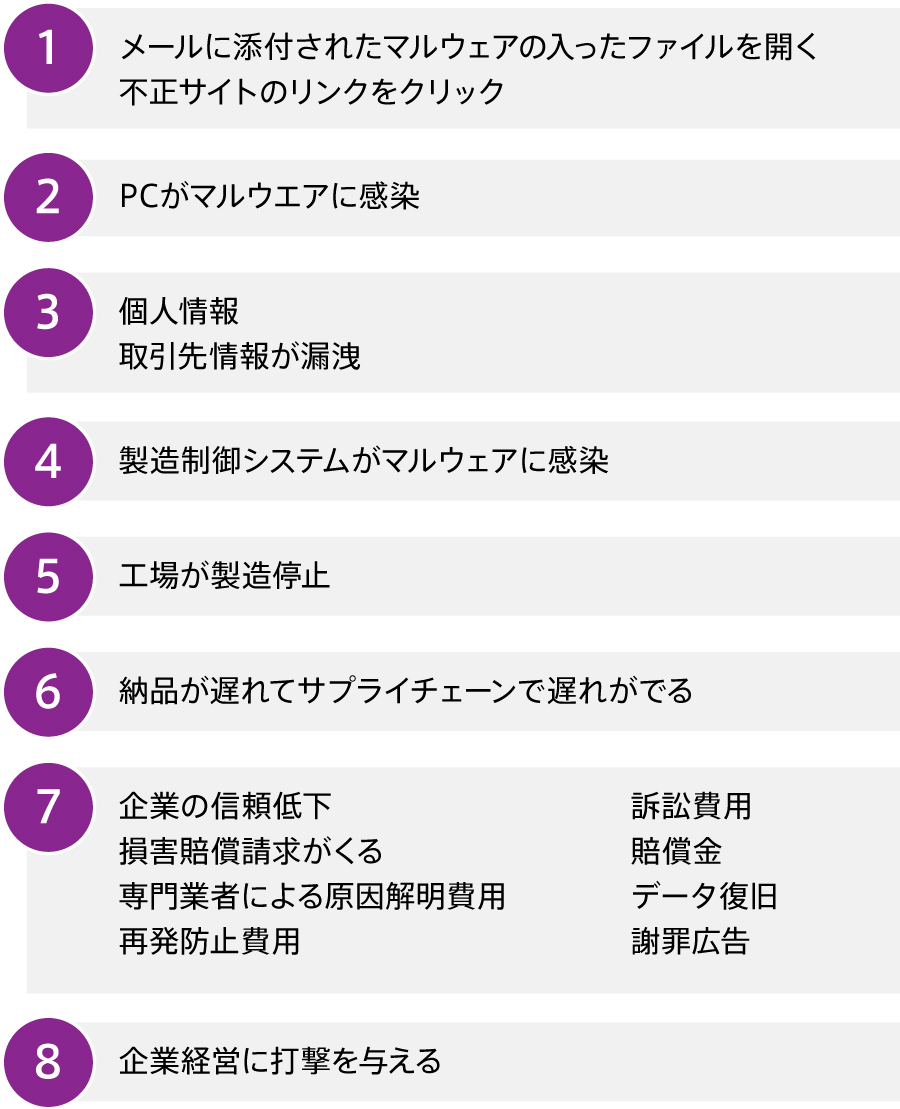

ここでは、サイバーリスクの事例について解説します。多くの企業で使用されているメール。このメールにマルウェアによるサイバー攻撃が行われた場合、下記の被害が考えられます。

このように、サイバー攻撃により企業は、甚大な被害を被ってしまう可能性があります。

サイバーリスク対策の5つの手法

サイバーリスクを減少させる5つの手法を解説します。

セキュリティポリシーを策定する

企業がサイバーリスクに対するセキュリティ体制を整えようとする場合、企業の経営陣がサイバーセキュリティに投資判断を下し、セキュリティポリシーを策定します。その上でセキュリティポリシーをもとにサイバーリスクに対する体制を整えましょう。この時にセキュリティ体制の根本を設定することが重要です。セキュリティポリシーでは次のことを中心に規定します。

・サイバーリスクに対する対応方針

・会社のデバイスが盗難にあった場合の対応など具体的な取り決め

・ポリシーが守られていることを確認するために監査チェック

サイバーリスクに対する体制を整え、その方針を企業の内外に示すことは、下記の効果があります。

・サイバー攻撃に対する抑止力が働く

・顧客や企業の株主などからの信頼を得ることが可能

まだ、セキュリティポリシーを策定していないなら、まずは策定することから始めるといいでしょう。

従業員のリテラシーを高める

サイバーリスクは人の「ミス」や「隙(すき)」をついてくるものが多いです。そこで従業員のリテラシーを高めることでサイバーリスクの確率を減らすことが期待できます。従業員が学ぶべきことは次の3点です。

・サイバー攻撃の仕組みを知る

・サイバー攻撃の対応方法

実際にサイバー攻撃に遭遇しないと認識するのが難しいので、サイバー攻撃をシュミレートする訓練も有効です。

テレワークやリモートワークを導入するために、※BYODを活用するケースが多いです。BYODでは、企業が従業員の持ち込むデバイスやWi-Fiのセキュリティを同じレベルで管理できません。そのため、BYODポリシーを策定して、従業員が高いレベルのサイバーリスクに対するリテラシーを保つことが大切です。

※BYOD(Bring Your Own Device)

私用のモバイルデバイスを仕事に使うこと

ネットワークの管理

すべての分野・業種・組織においてITが活用されています。

ネットワークを活用することで利便性が向上するわけですが、サイバーリスクはネットワークを介してやってきます。そこで場合によっては特定のデータにアクセスする従業員を制限するなど、ネットワークを区切って管理する必要があります。また重要なデータベースはクローズドのネットワークで管理すればサイバーリスクを低減できます。

ただ、USBメモリを使ったサイバー攻撃の例もあるのでゼロにすることはできません。ネットワークに変更を加えた場合は社内で共有することも大切です。

セキュリティ対策では、複数のセキュリティ機能を統合管理できるUTM(Unified Threat Management)の導入が有効な手段の一つです。UTMでは一つのハードウエアでファイアウォールやIDS/IPS、アンチウイルスソフトなどを、一元管理できるので導入コストと管理コストを低くできます。

ソフトウェアを最新に保つ

ソフトウェアは最新に保ちましょう。ネットワーク環境は日々更新され、それに応じてソフトウェア会社は更新プログラムを公開しています。サポートされていないソフトウェアは弱点をさらしているようなものです。

ソフトウェアを最新の状態に保てば、セキュリテイホール(脆弱性)を軽減が期待できます。ソフトウェアを最新に保つことはサイバーリスクを減らすことに繋がるでしょう。増加しているIoTデバイスの通信は保護されていないものもあり、その数も膨大です。それゆえソフトウェアの更新をすべてのIoTデバイスに対応させるのは困難であることが課題です。

最適な防御システムに投資

ITのセキュリティのために具体的なシステムを構築します。自社のどの部分が弱点なのか・どこを守る必要があるのかを分析して、適切なセキュリティ対策を講じる必要があります。

セキュリティ環境は日々変化し、完璧なセキュリティ防御システムはありません。セキュリティシステムの構築だけでなく、サイバー攻撃にあってしまった場合の備えとして、サイバーリスクをカバーする保険の導入も考慮する必要があります。

まとめ

この記事ではサイバーリスクに関して下記の4点を中心にまとめました。

・サイバー攻撃の種類

・サイバーリスク事例

・サイバーリスク対策

ネットワークが発展し利便性が向上した現代社会においてサイバーリスクの対策は企業を守るために必須です。サイバーリスクをゼロにすることは不可能ですが、リスクを減らすことは可能です。サイバーリスクに対するシステム構築の参考にして下さい。

ヒトとテクノロジーの力で『働く』を面白くするメディア

ヒトとテクノロジーの力で『働く』を面白くするメディア カテゴリー

カテゴリー

メールマガジン

メールマガジン